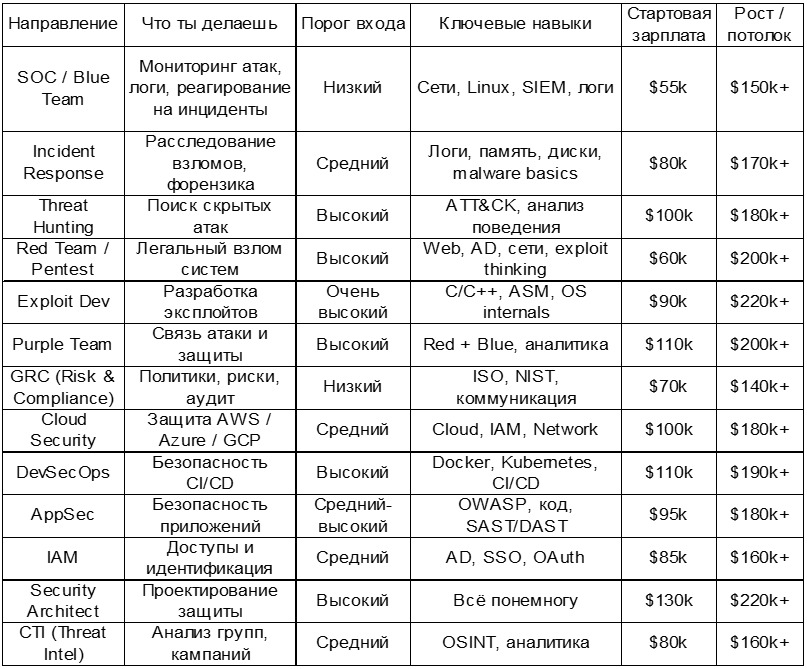

Кибербезопасность — это не одна работа и не один путь. Здесь нет универсального «стань киберспецом». Кто-то целыми днями смотрит логи и ловит атаки. Кто-то расследует взломы. Кто-то ломает системы легально. А кто-то вообще не пишет код, но управляет рисками и аудитами. Этот пост — карта направлений в кибербезопасности. Он нужен, чтобы Вы поняли, куда реально идти, что там делают на практике и чего ждать по деньгам и сложности. Без мотивационных сказок. Без «войти за месяц». Только честная картина рынка и вариантов развития. Прочитай — и выбери путь осознанно, а не наугад.

SOC / Blue Team Этап 0:

Фундамент (3-6 месяцев)

Цель: Понимать, как всё устроено. Без этого этапа дальнейшее обучение будет шатким.

1. Компьютерные сети (Самое важное!):

• Теория: Модель OSI и TCP/IP. Протоколы: Ethernet, IP, TCP/UDP, DNS, HTTP/HTTPS, DHCP, ARP. NAT, VLAN, Subnetting.

• Ресурсы: Книга "Компьютерные сети" Таненбаума, курс Network+ от CompTIA (бесплатные видео на YouTube).

• Практика: Настроить домашний роутер, поработать с Wireshark для просмотра базового трафика.

2. Операционные системы:

• Windows: Архитектура, процессы, службы, реестр, журналы событий (Event Log). Управление через PowerShell (основы).

• Linux: Обязательно! Установите дистрибутив (Ubuntu, CentOS). Изучите командную строку (bash), структуру файловой системы, управление процессами, пакетами, правами (chmod/chown), основы сетевых утилит (netstat, ss, tcpdump).

• Ресурсы: Microsoft Learn, сайт likegeeks.com, книга "Linux для начинающих".

3. Кибербезопасность - основы:

• Триада CIA (Конфиденциальность, Целостность, Доступность).

• Базовые понятия: угрозы, уязвимости, риски, виды атак (DoS, фишинг, malware).

• Ресурсы: Введение в кибербезопасность от Cisco Networking Academy (бесплатно), TryHackMe - комнаты "Pre Security" и "Introduction to Cyber Security".

Этап 1: Ядро Blue Team (6-9 месяцев)

Цель: Получить конкретные навыки, необходимые для работы в SOC.

1. Системный и сетевой мониторинг:

• SIEM (Security Information and Event Management): Основная рабочая среда SOCаналитика.

• Практика: Разверните дома ELK-стек (Elasticsearch, Logstash, Kibana) или Wazuh (бесплатный SIEM с HIDS). Настройте сбор и анализ логов с вашего ПК.

• Изучите: Что такое корреляция событий, алерты, дашборды.

2. Анализ угроз (Threat Intelligence):

• Понять: Что такое IOC (Indicators of Compromise) - хэши, IP-адреса, домены.

• Научиться: Пользоваться открытыми источниками (OTX AlienVault, VirusTotal, Abuse.ch).

• Форматы: STIX/TAXII (базово).

3. Расследование инцидентов (Incident Response):

• Жизненный цикл: Подготовка → Обнаружение → Анализ → Устранение → Восстановление → Уроки.

• Практика на CTF: Расследуйте "утечки данных", "заражение вирусом" на платформах для тренировок.

• Форензика (базово): Анализ дампов оперативной памяти, дисков (автономно). Инструменты: Volatility, Autopsy.

4. Основы защиты сетей:

• Firewall (МЭ): Разберитесь с понятием политик (allow/deny), stateful inspection.

• IDS/IPS (Системы обнаружения/предотвращения вторжений): Чем отличаются, как работают (на основе сигнатур и аномалий).

• Практика: Поработайте с open-source решениями: Snort (IDS), Suricata (IDS/IPS), pfSense (firewall).

5. Логи и их анализ:

• Какие логи критичны: Windows Security/System Logs, Linux auth.log/syslog, веб-сервера (Apache/nginx), сетевые устройства.

• Научиться: "Читать" логи, вытаскивать из них ключевую информацию (IP, имя пользователя, временная метка, действие).

Этап 2: Практика и сертификации (параллельно с Этапом 1)

Цель: Закрепить знания, получить подтверждающие документы для резюме.

1. Лабораторная практика:

• TryHackMe: Лучший старт! Пройдите все комнаты из дорожки "Cyber Defense" и "SOC Level 1". Интерактивно, с пояснениями.

• LetsDefend.io: Платформа, созданная специально для Blue Team. Вы выступаете в роли SOC-аналитика, работаете с реальной SIEM, расследуете инциденты. Критически важно!

• Blue Team Labs Online (Security Blue Team): Более продвинутые лабораторные работы.

• Создайте свою домашнюю лабу: В VMware/VirtualBox разверните мини-сеть: "жертва" (Windows), "атакующий" (Kali Linux), "защитник" (Linux с ELK/Wazuh).

2. Сертификации (выберите 1-2 для старта):

• CompTIA Security+: Фундаментальный сертификат по безопасности. Обязателен к изучению программы, даже если не сдаете экзамен.

• CompTIA CySA+ (Cybersecurity Analyst): Более сфокусирован на анализе и навыках Blue Team. Отличный следующий шаг после Security+.

• Blue Team Level 1 (BTL1) от Security Blue Team: Практический экзамен в формате лаборатории. Очень ценится сообществом.

• EC-Council Certified SOC Analyst (CSA): Специализированный сертификат для SOC.

Этап 3: Трудоустройство (поиск первой работы)

Цель: Получить позицию Junior SOC Analyst или Security Operations Center Intern.

1. Портфолио:

• GitHub: Выкладывайте свои скрипты (например, на Python для парсинга логов), конфигурации для SIEM, отчеты по расследованию инцидентов из LetsDefend.

• Блог/Write-ups: Пишите разборы решенных вами заданий с TryHackMe/LetsDefend. Показывайте ход мыслей аналитика.

2. Резюме и LinkedIn:

Резюме: Делайте упор на навыки (SIEM, анализ логов, IDS, основы сетей, Linux) и практический опыт (лабы, CTF, пет-проекты). Укажите пройденные курсы и сертификаты.

LinkedIn: Заполните профиль на 100%. Укажите ключевые слова: "SOC Analyst", "Cybersecurity", "Threat Hunting", "SIEM".

Подпишитесь на хедхантеров и компании.

3. Подготовка к собеседованию:

• Техническая часть: Будьте готовы: Разобрать пейлоад (PCAP-файл) в Wireshark. Проанализировать образец лога и сказать, что произошло. Объяснить, как работает DDoS-атака и как ее обнаружить. Рассказать, что вы будете делать, если увидите алерт "Множественные неудачные попытки входа в систему".

• Поведенческая часть: Говорите о своем энтузиазме, желании учиться, внимательности к деталям. Ты должен быть лучше, чем другие в глазах работодателя, покажи уверенность, даже если ты боишься.

Ключевые навыки Junior SOC Analyst:

• Hard Skills: Понимание сетей, ОС, основ безопасности. Умение работать с SIEM, анализировать логи, понимать IOC. Базовые знания по IDS/IPS, фаерволам.

• Soft Skills: Аналитическое мышление, внимание к деталям, стрессоустойчивость (работа в сменах), умение ясно излагать мысли в отчете, желание постоянно учиться.

Об остальных направлениях расскажу в следующих постах.

SOC / Blue Team Этап 0:

Фундамент (3-6 месяцев)

Цель: Понимать, как всё устроено. Без этого этапа дальнейшее обучение будет шатким.

1. Компьютерные сети (Самое важное!):

• Теория: Модель OSI и TCP/IP. Протоколы: Ethernet, IP, TCP/UDP, DNS, HTTP/HTTPS, DHCP, ARP. NAT, VLAN, Subnetting.

• Ресурсы: Книга "Компьютерные сети" Таненбаума, курс Network+ от CompTIA (бесплатные видео на YouTube).

• Практика: Настроить домашний роутер, поработать с Wireshark для просмотра базового трафика.

2. Операционные системы:

• Windows: Архитектура, процессы, службы, реестр, журналы событий (Event Log). Управление через PowerShell (основы).

• Linux: Обязательно! Установите дистрибутив (Ubuntu, CentOS). Изучите командную строку (bash), структуру файловой системы, управление процессами, пакетами, правами (chmod/chown), основы сетевых утилит (netstat, ss, tcpdump).

• Ресурсы: Microsoft Learn, сайт likegeeks.com, книга "Linux для начинающих".

3. Кибербезопасность - основы:

• Триада CIA (Конфиденциальность, Целостность, Доступность).

• Базовые понятия: угрозы, уязвимости, риски, виды атак (DoS, фишинг, malware).

• Ресурсы: Введение в кибербезопасность от Cisco Networking Academy (бесплатно), TryHackMe - комнаты "Pre Security" и "Introduction to Cyber Security".

Этап 1: Ядро Blue Team (6-9 месяцев)

Цель: Получить конкретные навыки, необходимые для работы в SOC.

1. Системный и сетевой мониторинг:

• SIEM (Security Information and Event Management): Основная рабочая среда SOCаналитика.

• Практика: Разверните дома ELK-стек (Elasticsearch, Logstash, Kibana) или Wazuh (бесплатный SIEM с HIDS). Настройте сбор и анализ логов с вашего ПК.

• Изучите: Что такое корреляция событий, алерты, дашборды.

2. Анализ угроз (Threat Intelligence):

• Понять: Что такое IOC (Indicators of Compromise) - хэши, IP-адреса, домены.

• Научиться: Пользоваться открытыми источниками (OTX AlienVault, VirusTotal, Abuse.ch).

• Форматы: STIX/TAXII (базово).

3. Расследование инцидентов (Incident Response):

• Жизненный цикл: Подготовка → Обнаружение → Анализ → Устранение → Восстановление → Уроки.

• Практика на CTF: Расследуйте "утечки данных", "заражение вирусом" на платформах для тренировок.

• Форензика (базово): Анализ дампов оперативной памяти, дисков (автономно). Инструменты: Volatility, Autopsy.

4. Основы защиты сетей:

• Firewall (МЭ): Разберитесь с понятием политик (allow/deny), stateful inspection.

• IDS/IPS (Системы обнаружения/предотвращения вторжений): Чем отличаются, как работают (на основе сигнатур и аномалий).

• Практика: Поработайте с open-source решениями: Snort (IDS), Suricata (IDS/IPS), pfSense (firewall).

5. Логи и их анализ:

• Какие логи критичны: Windows Security/System Logs, Linux auth.log/syslog, веб-сервера (Apache/nginx), сетевые устройства.

• Научиться: "Читать" логи, вытаскивать из них ключевую информацию (IP, имя пользователя, временная метка, действие).

Этап 2: Практика и сертификации (параллельно с Этапом 1)

Цель: Закрепить знания, получить подтверждающие документы для резюме.

1. Лабораторная практика:

• TryHackMe: Лучший старт! Пройдите все комнаты из дорожки "Cyber Defense" и "SOC Level 1". Интерактивно, с пояснениями.

• LetsDefend.io: Платформа, созданная специально для Blue Team. Вы выступаете в роли SOC-аналитика, работаете с реальной SIEM, расследуете инциденты. Критически важно!

• Blue Team Labs Online (Security Blue Team): Более продвинутые лабораторные работы.

• Создайте свою домашнюю лабу: В VMware/VirtualBox разверните мини-сеть: "жертва" (Windows), "атакующий" (Kali Linux), "защитник" (Linux с ELK/Wazuh).

2. Сертификации (выберите 1-2 для старта):

• CompTIA Security+: Фундаментальный сертификат по безопасности. Обязателен к изучению программы, даже если не сдаете экзамен.

• CompTIA CySA+ (Cybersecurity Analyst): Более сфокусирован на анализе и навыках Blue Team. Отличный следующий шаг после Security+.

• Blue Team Level 1 (BTL1) от Security Blue Team: Практический экзамен в формате лаборатории. Очень ценится сообществом.

• EC-Council Certified SOC Analyst (CSA): Специализированный сертификат для SOC.

Этап 3: Трудоустройство (поиск первой работы)

Цель: Получить позицию Junior SOC Analyst или Security Operations Center Intern.

1. Портфолио:

• GitHub: Выкладывайте свои скрипты (например, на Python для парсинга логов), конфигурации для SIEM, отчеты по расследованию инцидентов из LetsDefend.

• Блог/Write-ups: Пишите разборы решенных вами заданий с TryHackMe/LetsDefend. Показывайте ход мыслей аналитика.

2. Резюме и LinkedIn:

Резюме: Делайте упор на навыки (SIEM, анализ логов, IDS, основы сетей, Linux) и практический опыт (лабы, CTF, пет-проекты). Укажите пройденные курсы и сертификаты.

LinkedIn: Заполните профиль на 100%. Укажите ключевые слова: "SOC Analyst", "Cybersecurity", "Threat Hunting", "SIEM".

Подпишитесь на хедхантеров и компании.

3. Подготовка к собеседованию:

• Техническая часть: Будьте готовы: Разобрать пейлоад (PCAP-файл) в Wireshark. Проанализировать образец лога и сказать, что произошло. Объяснить, как работает DDoS-атака и как ее обнаружить. Рассказать, что вы будете делать, если увидите алерт "Множественные неудачные попытки входа в систему".

• Поведенческая часть: Говорите о своем энтузиазме, желании учиться, внимательности к деталям. Ты должен быть лучше, чем другие в глазах работодателя, покажи уверенность, даже если ты боишься.

Ключевые навыки Junior SOC Analyst:

• Hard Skills: Понимание сетей, ОС, основ безопасности. Умение работать с SIEM, анализировать логи, понимать IOC. Базовые знания по IDS/IPS, фаерволам.

• Soft Skills: Аналитическое мышление, внимание к деталям, стрессоустойчивость (работа в сменах), умение ясно излагать мысли в отчете, желание постоянно учиться.

Об остальных направлениях расскажу в следующих постах.