Третья часть моего рассказа о направлениях кибербезопасности. И тема:Threat Hunting

Обратите внимание: Threat Hunting — продвинутая специализация. Обычно требуют 1-2 года опыта в SOC или IR. Но путь можно начать с нуля и сразу ориентироваться на эту цель.

Этап 0: Фундаментальная база (4-6 месяцев)

Цель: Получить знания, без которых охотиться не на что и негде.

1. Операционные системы — экспертное понимание

Windows (глубоко):

Архитектура: процессы, потоки, дескрипторы, реестр, DLL

Механизмы аутентификации: NTLM, Kerberos (как это выглядит в логах)

WMI, PowerShell, RPC — как используются злоумышленниками (Living off the Land)

Критически: Автозапуск (Persistence): Run Keys, Services, Scheduled Tasks, COM Hijacking

Linux:

Системные вызовы (syscalls), процессы, cron, systemd

Аудит: auditd правила, как детектировать подозрительные вызовы Файловые системы, скрытые каталоги, атрибуты

2. Компьютерные сети — видеть аномалии

Не просто теория, а аномалии:

DNS: запросы на DGA-домены, tunneling, fast-flux

HTTP/S: нестандартные User-Agent, beaconing (регулярные "звонки" на C2)

Протоколы: SMB, RDP, SSH — признаки brute-force и lateral movement

Инструменты: Wireshark, Zeek/Bro, tcpdump — не просто смотреть, а строить behavioural-

базу

3. Кибербезопасность — атаки и защита

MITRE ATT&CK Framework — ваш основной язык и карта

Изучить все тактики (Tactics), ключевые техники (Techniques)

Понимать, как каждая техника проявляется в данных (Data Sources)

Кибер-убийственная цепочка (Cyber Kill Chain) — альтернативный взгляд

Этап 1: Ядро Threat Hunting (6-8 месяцев)

Цель: Освоить методологию, инструменты и мышление охотника.

1. Методологии охоты

Гипотезно-ориентированный подход: Самая важная концепция!

"А что, если...?" → Гипотеза → Поиск данных → Анализ → Выводы

Пример: "А что, если в сети есть скрытый C2-канал через DNS?"

Модели:

Persistence Hunting: Поиск механизмов выживания в системе

Anomaly Hunting: Поиск отклонений от базовой линии

Intel-Driven Hunting: Охота по конкретным IOC и TTP из отчетов

Картирование к ATT&CK: Каждая ваша гипотеза должна быть привязана к конкретной технике MITRE (например, T1059.003 - Windows Command Shell)

2. Ключевые техники охоты

1. Stack Counting: Анализ вызовов процессов (какая программа кого запустила)

2. Baselining: Понимание "нормы" для вашего окружения (какие порты обычно открыты, какие процессы)

3. Deception Technology: Использование ловушек (honeytokens, canary files)

4. Hunting for LOLBAS: Поиск использования легитимных инструментов в злонамеренных целях

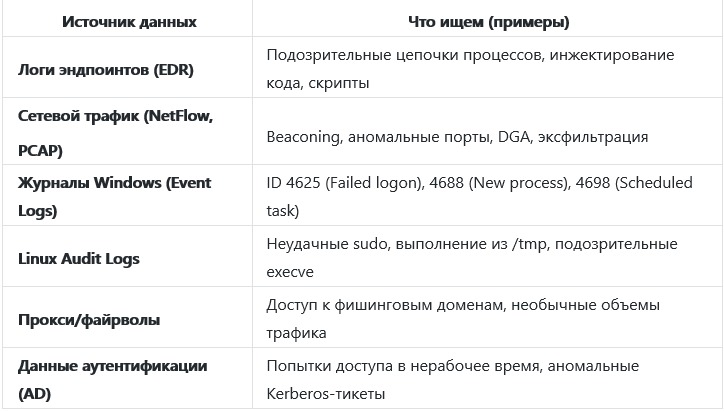

Первым фото прикреплю, что вы должны знать: где искать и что искать

Этап 2: Практика в лабораториях (параллельно с Этапом 1)

Цель: Наработать мышечную память и образ мышления.

1. Лабораторные платформы

TryHackMe:

"Threat Hunting" path (обязательно!)

"Windows Event Logs" room

"Red Team" rooms (чтобы понять TTP злоумышленников)

Hack The Box (Defensive Paths):

"Cyber Defense" track

Сложнее, но ближе к реальности

LetsDefend.io:

Реалистичная SIEM, можно практиковать гипотезы Кейсы, основанные на реальных инцидентах

2. Создание домашней лаборатории для охоты

Продвинутая схема:

[Атакующий (Kali)] → [Жертва (Win10 + Linux)] → [Данные] → [Аналитическая платформа]

↓

[Сбор данных: EDR, Sysmon, Zeek]

↓

[SIEM: Elastic Stack + HELK или Security Onion]

↓

[Threat Hunter (вы) + Jupyter Notebook]

Что настроить:

1. Sysmon + SwiftOnSecurity Config на Windows — золотой стандарт логирования

2. Zeek для сетевого трафика — генерирует структурированные логи

3. Elastic Stack или Security Onion как платформа для анализа

4. Atomic Red Team для симуляции атак и тестирования гипотез

3. Инструменты охотника

Сбор и обогащение - OSQuery, Velociraptor, Logstash

Анализ данных - Jupyter Notebook + Python (Pandas, Matplotlib), R

Анализ процессов - Sysinternals Suite, Process Explorer, Process Monitor

Сетевой анализ - Zeek, RITA (BlackHat), Stenographer

EDR-подобные - Wazuh, Elastic Agent, LimaCharlie

Оркестрация - TheHive, Cortex (для управления гипотезами)

Этап 3: Углубление и специализация (4-6 месяцев)

Цель: Перейти от проверки гипотез к проактивной охоте.

1. Data Science для охотника

Основы Python: Не просто скрипты, а анализ

Pandas для работы с большими объемами логов

Matplotlib/Seaborn для визуализации аномалий

Jupyter Notebook как основная рабочая среда

Статистика: Понимание распределений, выбросов (outliers), корреляций Машинное обучение (базово): Кластеризация для поиска аномалий

2. Углубление в атаки

Red Team视角: Пройти базовые курсы по пентесту

Основы Active Directory атак (Kerberoasting, Pass-the-Hash)

Техники обхода защиты (AV/EDR evasion)

Современные C2-фреймворки (Cobalt Strike, Sliver)

Цель: Не стать хакером, а понимать, что и где искать

3. Сертификации

Для начала: CompTIA CySA+ (охватывает основы анализа)

Специализированные:

Blue Team Level 1 (BTL1) — практическая база

Certified Threat Intelligence Analyst (CTIA) — понимание угроз

GIAC Cyber Threat Intelligence (GCTI) — продвинутый уровень

Идеальная цель: SANS FOR508: Advanced Incident Response, Threat Hunting, and Digital Forensics → GCFA/GCTI

Этап 4: Формирование портфолио и поиск работы

Цель: Стать Junior Threat Hunter.

1. Портфолио охотника

GitHub:

Jupyter Notebooks с разборами охоты

Скрипты для автоматизации (парсинг логов, enrichment IOC)

Конфигурации Sysmon, Zeek, детекционные правила

Блог/Write-ups:

Полные циклы охоты: гипотеза → поиск → находки → рекомендации

Пример: "Охота на Kerberoasting в Active Directory"

Разборы реальных APT-отчетов и их TTP

Участие в сообществе:

Публикация детекционных правил в форматах Sigma или YARA

Контрибьюшн в open-source проекты (Velociraptor, OSQuery)

2. Ключевые компетенции для резюме

Hard Skills:

Знание MITRE ATT&CK и умение строить гипотезы

Опыт работы с EDR/XDR платформами (CrowdStrike, SentinelOne, Microsoft Defender) Навыки анализа данных (SQL, Python, ElasticSearch/Kibana)

Понимание современных атак и TTP

Soft Skills:

Любопытство и настойчивость (главное качество!) Критическое мышление Умение визуализировать и объяснять данные

Способность работать с неполной информацией

3. Типовые задачи на собеседовании

Теоретические:

"Опишите вашу любимую технику MITRE ATT&CK и как бы вы искали её в сети?" "Как бы вы обнаружили lateral movement в сегментированной сети?"

"Что такое beaconing и как его детектировать статистически?"

Практические:

Дадут набор логов (Sysmon + Proxy) и спросят: "Есть ли здесь компрометация?" Попросят написать гипотезу для охоты на конкретную угрозу (например, ransomware) Предложат проанализировать дамп трафика на наличие C2

Ресурсы для обучения

Бесплатные:

MITRE ATT&CK Navigator — интерактивное изучение матрицы

Detection Lab от Chris Long — готовая лаборатория на GitHub

PurpleSharp — инструмент для симуляции атак и тестирования детекций

Threat Hunter Playbook от Roberto Rodriguez (@Cyb3rWard0g)

Awesome Threat Detection — curated list ресурсов на GitHub

Платные (но стоящие):

Hunt Evil — практический курс от автора Practical Threat Intelligence

SANS FOR508 — лучший, но дорогой курс

Pluralsight — курсы по анализу данных для security

Сообщества:

Open Threat Research Forge (OTRF) — Discord с профессионалами

SOC & Threat Hunting — Telegram-чаты

Twitter: @Cyb3rPandaH, @Cyb3rWard0g, @huntresslabs, @SwiftOnSecurity

Критически важные советы:

1. Начинайте с малого: Одна хорошая гипотеза в неделю лучше 10 поверхностных.

2. Документируйте всё: Даже неудачные охоты — это опыт. Ведите "Hunter's Journal".

3. Мыслите как противник: Регулярно смотрите записи с Red Team конференций.

4. Автоматизируйте рутину: Если дважды делаете одно действие — пишите скрипт.

5. Создайте свою "карту охоты": Таблица: TTP → Гипотеза → Где искать → Инструменты.

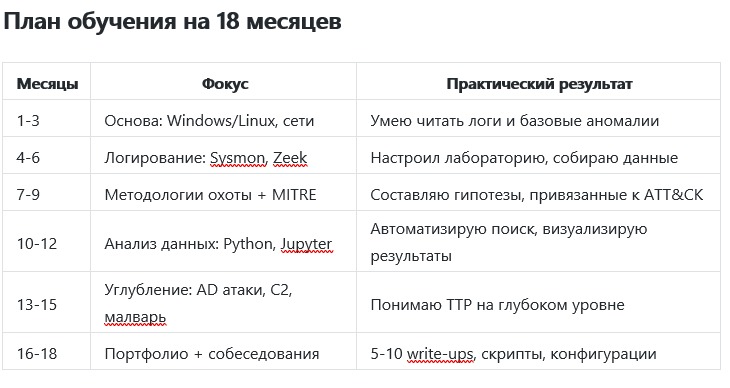

Путь сложный, но это одна из самых творческих и востребованных ролей в cybersecurity. Вы становитесь не просто реагирующим аналитиком, а проактивным исследователем. Прикреплю фото таблицы, чтобы можно было заскринить план обучения. Всем благ, дальше расскажу о Red Team / Pentest.

Обратите внимание: Threat Hunting — продвинутая специализация. Обычно требуют 1-2 года опыта в SOC или IR. Но путь можно начать с нуля и сразу ориентироваться на эту цель.

Этап 0: Фундаментальная база (4-6 месяцев)

Цель: Получить знания, без которых охотиться не на что и негде.

1. Операционные системы — экспертное понимание

Windows (глубоко):

Архитектура: процессы, потоки, дескрипторы, реестр, DLL

Механизмы аутентификации: NTLM, Kerberos (как это выглядит в логах)

WMI, PowerShell, RPC — как используются злоумышленниками (Living off the Land)

Критически: Автозапуск (Persistence): Run Keys, Services, Scheduled Tasks, COM Hijacking

Linux:

Системные вызовы (syscalls), процессы, cron, systemd

Аудит: auditd правила, как детектировать подозрительные вызовы Файловые системы, скрытые каталоги, атрибуты

2. Компьютерные сети — видеть аномалии

Не просто теория, а аномалии:

DNS: запросы на DGA-домены, tunneling, fast-flux

HTTP/S: нестандартные User-Agent, beaconing (регулярные "звонки" на C2)

Протоколы: SMB, RDP, SSH — признаки brute-force и lateral movement

Инструменты: Wireshark, Zeek/Bro, tcpdump — не просто смотреть, а строить behavioural-

базу

3. Кибербезопасность — атаки и защита

MITRE ATT&CK Framework — ваш основной язык и карта

Изучить все тактики (Tactics), ключевые техники (Techniques)

Понимать, как каждая техника проявляется в данных (Data Sources)

Кибер-убийственная цепочка (Cyber Kill Chain) — альтернативный взгляд

Этап 1: Ядро Threat Hunting (6-8 месяцев)

Цель: Освоить методологию, инструменты и мышление охотника.

1. Методологии охоты

Гипотезно-ориентированный подход: Самая важная концепция!

"А что, если...?" → Гипотеза → Поиск данных → Анализ → Выводы

Пример: "А что, если в сети есть скрытый C2-канал через DNS?"

Модели:

Persistence Hunting: Поиск механизмов выживания в системе

Anomaly Hunting: Поиск отклонений от базовой линии

Intel-Driven Hunting: Охота по конкретным IOC и TTP из отчетов

Картирование к ATT&CK: Каждая ваша гипотеза должна быть привязана к конкретной технике MITRE (например, T1059.003 - Windows Command Shell)

2. Ключевые техники охоты

1. Stack Counting: Анализ вызовов процессов (какая программа кого запустила)

2. Baselining: Понимание "нормы" для вашего окружения (какие порты обычно открыты, какие процессы)

3. Deception Technology: Использование ловушек (honeytokens, canary files)

4. Hunting for LOLBAS: Поиск использования легитимных инструментов в злонамеренных целях

Первым фото прикреплю, что вы должны знать: где искать и что искать

Этап 2: Практика в лабораториях (параллельно с Этапом 1)

Цель: Наработать мышечную память и образ мышления.

1. Лабораторные платформы

TryHackMe:

"Threat Hunting" path (обязательно!)

"Windows Event Logs" room

"Red Team" rooms (чтобы понять TTP злоумышленников)

Hack The Box (Defensive Paths):

"Cyber Defense" track

Сложнее, но ближе к реальности

LetsDefend.io:

Реалистичная SIEM, можно практиковать гипотезы Кейсы, основанные на реальных инцидентах

2. Создание домашней лаборатории для охоты

Продвинутая схема:

[Атакующий (Kali)] → [Жертва (Win10 + Linux)] → [Данные] → [Аналитическая платформа]

↓

[Сбор данных: EDR, Sysmon, Zeek]

↓

[SIEM: Elastic Stack + HELK или Security Onion]

↓

[Threat Hunter (вы) + Jupyter Notebook]

Что настроить:

1. Sysmon + SwiftOnSecurity Config на Windows — золотой стандарт логирования

2. Zeek для сетевого трафика — генерирует структурированные логи

3. Elastic Stack или Security Onion как платформа для анализа

4. Atomic Red Team для симуляции атак и тестирования гипотез

3. Инструменты охотника

Сбор и обогащение - OSQuery, Velociraptor, Logstash

Анализ данных - Jupyter Notebook + Python (Pandas, Matplotlib), R

Анализ процессов - Sysinternals Suite, Process Explorer, Process Monitor

Сетевой анализ - Zeek, RITA (BlackHat), Stenographer

EDR-подобные - Wazuh, Elastic Agent, LimaCharlie

Оркестрация - TheHive, Cortex (для управления гипотезами)

Этап 3: Углубление и специализация (4-6 месяцев)

Цель: Перейти от проверки гипотез к проактивной охоте.

1. Data Science для охотника

Основы Python: Не просто скрипты, а анализ

Pandas для работы с большими объемами логов

Matplotlib/Seaborn для визуализации аномалий

Jupyter Notebook как основная рабочая среда

Статистика: Понимание распределений, выбросов (outliers), корреляций Машинное обучение (базово): Кластеризация для поиска аномалий

2. Углубление в атаки

Red Team视角: Пройти базовые курсы по пентесту

Основы Active Directory атак (Kerberoasting, Pass-the-Hash)

Техники обхода защиты (AV/EDR evasion)

Современные C2-фреймворки (Cobalt Strike, Sliver)

Цель: Не стать хакером, а понимать, что и где искать

3. Сертификации

Для начала: CompTIA CySA+ (охватывает основы анализа)

Специализированные:

Blue Team Level 1 (BTL1) — практическая база

Certified Threat Intelligence Analyst (CTIA) — понимание угроз

GIAC Cyber Threat Intelligence (GCTI) — продвинутый уровень

Идеальная цель: SANS FOR508: Advanced Incident Response, Threat Hunting, and Digital Forensics → GCFA/GCTI

Этап 4: Формирование портфолио и поиск работы

Цель: Стать Junior Threat Hunter.

1. Портфолио охотника

GitHub:

Jupyter Notebooks с разборами охоты

Скрипты для автоматизации (парсинг логов, enrichment IOC)

Конфигурации Sysmon, Zeek, детекционные правила

Блог/Write-ups:

Полные циклы охоты: гипотеза → поиск → находки → рекомендации

Пример: "Охота на Kerberoasting в Active Directory"

Разборы реальных APT-отчетов и их TTP

Участие в сообществе:

Публикация детекционных правил в форматах Sigma или YARA

Контрибьюшн в open-source проекты (Velociraptor, OSQuery)

2. Ключевые компетенции для резюме

Hard Skills:

Знание MITRE ATT&CK и умение строить гипотезы

Опыт работы с EDR/XDR платформами (CrowdStrike, SentinelOne, Microsoft Defender) Навыки анализа данных (SQL, Python, ElasticSearch/Kibana)

Понимание современных атак и TTP

Soft Skills:

Любопытство и настойчивость (главное качество!) Критическое мышление Умение визуализировать и объяснять данные

Способность работать с неполной информацией

3. Типовые задачи на собеседовании

Теоретические:

"Опишите вашу любимую технику MITRE ATT&CK и как бы вы искали её в сети?" "Как бы вы обнаружили lateral movement в сегментированной сети?"

"Что такое beaconing и как его детектировать статистически?"

Практические:

Дадут набор логов (Sysmon + Proxy) и спросят: "Есть ли здесь компрометация?" Попросят написать гипотезу для охоты на конкретную угрозу (например, ransomware) Предложат проанализировать дамп трафика на наличие C2

Ресурсы для обучения

Бесплатные:

MITRE ATT&CK Navigator — интерактивное изучение матрицы

Detection Lab от Chris Long — готовая лаборатория на GitHub

PurpleSharp — инструмент для симуляции атак и тестирования детекций

Threat Hunter Playbook от Roberto Rodriguez (@Cyb3rWard0g)

Awesome Threat Detection — curated list ресурсов на GitHub

Платные (но стоящие):

Hunt Evil — практический курс от автора Practical Threat Intelligence

SANS FOR508 — лучший, но дорогой курс

Pluralsight — курсы по анализу данных для security

Сообщества:

Open Threat Research Forge (OTRF) — Discord с профессионалами

SOC & Threat Hunting — Telegram-чаты

Twitter: @Cyb3rPandaH, @Cyb3rWard0g, @huntresslabs, @SwiftOnSecurity

Критически важные советы:

1. Начинайте с малого: Одна хорошая гипотеза в неделю лучше 10 поверхностных.

2. Документируйте всё: Даже неудачные охоты — это опыт. Ведите "Hunter's Journal".

3. Мыслите как противник: Регулярно смотрите записи с Red Team конференций.

4. Автоматизируйте рутину: Если дважды делаете одно действие — пишите скрипт.

5. Создайте свою "карту охоты": Таблица: TTP → Гипотеза → Где искать → Инструменты.

Путь сложный, но это одна из самых творческих и востребованных ролей в cybersecurity. Вы становитесь не просто реагирующим аналитиком, а проактивным исследователем. Прикреплю фото таблицы, чтобы можно было заскринить план обучения. Всем благ, дальше расскажу о Red Team / Pentest.