Продолжаю рассказывать о направлениях в кибербезопасности. Сейчас расскажу о этапах обучения в направлении: Incident Response

Этап 0: Фундаментальная база (4-6 месяцев)

Цель: Построить прочную основу без которой расследование инцидентов невозможно.

1. Компьютерные сети - обязательное знание на уровне администрирования

Глубокое понимание: TCP/IP стек, все основные протоколы (DNS, HTTP/S, SMTP, DHCP, ARP, ICMP)

Критически важное: Чтение и анализ сетевого трафика в Wireshark

Практика:

Сборка тестовой сети в GNS3/EVE-NG

Решение заданий на анализ PCAP-файлов (примеры на Malware-Traffic-Analysis.net)

Книга: "Wireshark 101" by Laura Chappell

2. Операционные системы - на уровне продвинутого пользователя

Windows (обязательно глубоко):

Архитектура ОС (процессы, службы, DLL, реестр)

Журналы событий (Event Logs): Security, System, Application

Аутентификация (NTLM, Kerberos)

Автозапуск (AutoStart Extensibility Points)

Linux:

Файловая система, права, процессы

Журналирование (syslog, journald, auditd) Bash-скрипты для автоматизации

3. Основы информационной безопасности

Модели угроз, векторы атак, жизненный цикл атаки Базовые понятия: IOC, TTP, MITRE ATT&CK Framework

Курс: SANS SEC301 (можно найти материалы) или CompTIA Security+

Этап 1: Специализированные знания IR (6-8 месяцев)

Цель: Изучить непосредственно дисциплины, составляющие инцидент-респонс.

1. Форензика (Digital Forensics)

Дисковая форензика:

Работа с образами дисков (dd, FTK Imager)

Анализ файловых систем (NTFS, ext4 - метаданные, журналы)

Timeline analysis (Plaso, log2timeline)

Поиск артефактов: Prefetch, ShimCache, AmCache, SRUM

Оперативная память (Memory Forensics):

Создание дампов памяти (DumpIt, winpmem)

Анализ с помощью Volatility Framework

Поиск процессов, сетевых соединений, инжектированных библиотек

Сетевая форензика:

Анализ PCAP-файлов на предмет аномалий

Выявление C2-трафика, эксфильтрации данных Инструменты: NetworkMiner, Capa

2. Малаварный анализ (начальный уровень)

Статический анализ: strings, PE-структура, импорты/экспорты

Динамический анализ в песочницах: Any.run, Hybrid-Analysis, локально Cuckoo Sandbox

Базовый анализ отчетов VirusTotal

3. Процесс расследования инцидентов

Модели: NIST SP 800-61, SANS PICERL (Preparation, Identification, Containment, Eradication, Recovery, Lessons Learned)

Документирование: Chain of Custody, форматы отчетов

Коммуникация: Как общаться с другими отделами во время инцидента

Этап 2: Практика и инструменты (параллельно с Этапом 1)

Цель: Наработать практические навыки.

1. Лабораторные среды и платформы

TryHackMe:

"Incident Response" path

"Forensics" rooms

"Malware Analysis" introductory rooms

LetsDefend.io:

Лучшая платформа для IR практики

Реалистичные симуляции инцидентов

Работа с SIEM как в реальном SOC

Blue Team Labs Online (Security Blue Team): Более сложные сценарии

SANS DFIR SIFT Workstation: Установите и освойте набор инструментов

2. Создание домашней лаборатории

Минимум:

1. Виртуальная машина Windows 10 (жертва)

2. Виртуальная машина Kali Linux (атакующий + инструменты анализа)

3. Виртуальная машина с REMnux (форензика)

4. SIEM/лог-сервер (Elastic Stack/Wazuh)

Практические сценарии:

Сымитировать атаку (например, с помощью Atomic Red Team) Собрать артефакты (дампа памяти, диска, логи)

Провести расследование Написать отчет

3. Инструменты - обязательный набор (будет фото ниже)

Этап 3: Углубление и сертификации (4-6 месяцев)

Цель: Систематизировать знания и получить подтверждающие документы.

1. Сертификации - оптимальный путь

1. CompTIA Security+ (база) → CompTIA CySA+ (аналитика) → CompTIA Pentest+ (понимание атак)

2. GIAC Certified Incident Handler (GCIH) - золотой стандарт, но дорогой

3. EC-Council Certified Incident Handler (ECIH) - более доступный вариант

4. Blue Team Level 1 (BTL1) - практический экзамен

2. Углубленные темы

Threat Hunting: Proactive поиск угроз

Анализ больших данных: Основы ElasticSearch/KQL, Splunk SPL

Автоматизация: Python/Go для автоматизации сбора артефактов Клауд-форензика: Основы расследований в AWS/Azure

Этап 4: Подготовка к работе (постоянно)

Цель: Найти первую позицию Junior IR Analyst.

1. Портфолио и проекты

GitHub:

Скрипты для автоматизации (парсинг логов, сбор артефактов)

Конфигурации инструментов

Docker-образы с настройками лаборатории

Блог/Write-ups:

Подробные разборы инцидентов из LetsDefend

Анализ малвари с VirusTotal/Hybrid-Analysis

Обзоры инструментов и методик

2. Ключевые компетенции для резюме

Технические:

Расследование инцидентов по методологии NIST/SANS Форензический анализ (диск, память, сеть)

Базовый малаварный анализ

Работа с системами мониторинга (SIEM)

Знание MITRE ATT&CK

Софт-скиллы:

Внимание к деталям

Умение работать под давлением

Техническое письмо (отчеты)

Коммуникация с нетехническими специалистами

3. Собеседование - к чему готовиться

Технические вопросы:

"Опишите процесс расследования компрометации рабочей станции" "Как определить, что система заражена малварью?"

"Что такое Living off the Land атаки? Приведите примеры"

"Как вы будете расследовать подозрительную активность в сети?"

Практические задания:

Анализ PCAP-файла на наличие C2-трафика

Исследование образа диска на предмет persistence-механизмов Разбор логов на предмет bruteforce-атаки

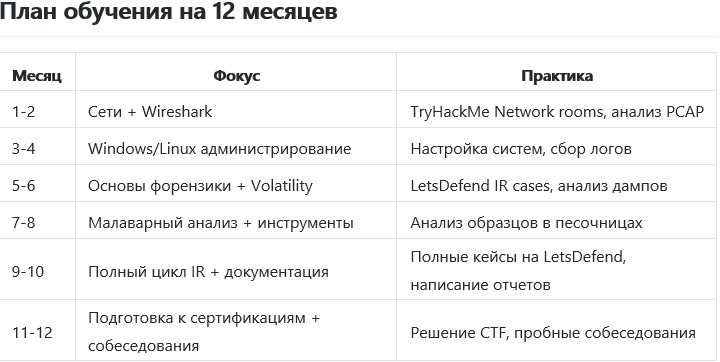

Также в фотографии добавлю план обучение на первый год. Ну а сейчас дам то, где же вам брать те самые необходимые данные:

Бесплатные курсы:

SANS DFIR YouTube Channel - вебинары от экспертов 13Cubed YouTube Channel - отличные tutorials по форензике

Cybrary - курсы по IR

DFIR Diva - ресурсы от Kristin Gudbrandsen

Книги:

1. "The Practice of Network Security Monitoring" by Richard Bejtlich

2. "Windows Forensic Analysis" by Harlan Carvey

3. "The Art of Memory Forensics" by Michael Hale Ligh

4. "Incident Response & Computer Forensics" by Jason Luttgens

Сообщества:

DFIR Discord - общение с практиками r/computerforensics на Reddit

Ну и конечно же советы:

1. Практика > Теория - 70% времени уделяйте hands-on

2. Документируйте всё - ведите заметки в формате, который поймет коллега

3. Специализируйтесь - после освоения основ выберите нишу (облачная форензика, мобильные устройства и т.д.)

4. Сети - посещайте митапы (например, OWASP), общайтесь в профессиональных чатах

Всем безопасникам удачи, дальше расскажу о Threat Hunting

Этап 0: Фундаментальная база (4-6 месяцев)

Цель: Построить прочную основу без которой расследование инцидентов невозможно.

1. Компьютерные сети - обязательное знание на уровне администрирования

Глубокое понимание: TCP/IP стек, все основные протоколы (DNS, HTTP/S, SMTP, DHCP, ARP, ICMP)

Критически важное: Чтение и анализ сетевого трафика в Wireshark

Практика:

Сборка тестовой сети в GNS3/EVE-NG

Решение заданий на анализ PCAP-файлов (примеры на Malware-Traffic-Analysis.net)

Книга: "Wireshark 101" by Laura Chappell

2. Операционные системы - на уровне продвинутого пользователя

Windows (обязательно глубоко):

Архитектура ОС (процессы, службы, DLL, реестр)

Журналы событий (Event Logs): Security, System, Application

Аутентификация (NTLM, Kerberos)

Автозапуск (AutoStart Extensibility Points)

Linux:

Файловая система, права, процессы

Журналирование (syslog, journald, auditd) Bash-скрипты для автоматизации

3. Основы информационной безопасности

Модели угроз, векторы атак, жизненный цикл атаки Базовые понятия: IOC, TTP, MITRE ATT&CK Framework

Курс: SANS SEC301 (можно найти материалы) или CompTIA Security+

Этап 1: Специализированные знания IR (6-8 месяцев)

Цель: Изучить непосредственно дисциплины, составляющие инцидент-респонс.

1. Форензика (Digital Forensics)

Дисковая форензика:

Работа с образами дисков (dd, FTK Imager)

Анализ файловых систем (NTFS, ext4 - метаданные, журналы)

Timeline analysis (Plaso, log2timeline)

Поиск артефактов: Prefetch, ShimCache, AmCache, SRUM

Оперативная память (Memory Forensics):

Создание дампов памяти (DumpIt, winpmem)

Анализ с помощью Volatility Framework

Поиск процессов, сетевых соединений, инжектированных библиотек

Сетевая форензика:

Анализ PCAP-файлов на предмет аномалий

Выявление C2-трафика, эксфильтрации данных Инструменты: NetworkMiner, Capa

2. Малаварный анализ (начальный уровень)

Статический анализ: strings, PE-структура, импорты/экспорты

Динамический анализ в песочницах: Any.run, Hybrid-Analysis, локально Cuckoo Sandbox

Базовый анализ отчетов VirusTotal

3. Процесс расследования инцидентов

Модели: NIST SP 800-61, SANS PICERL (Preparation, Identification, Containment, Eradication, Recovery, Lessons Learned)

Документирование: Chain of Custody, форматы отчетов

Коммуникация: Как общаться с другими отделами во время инцидента

Этап 2: Практика и инструменты (параллельно с Этапом 1)

Цель: Наработать практические навыки.

1. Лабораторные среды и платформы

TryHackMe:

"Incident Response" path

"Forensics" rooms

"Malware Analysis" introductory rooms

LetsDefend.io:

Лучшая платформа для IR практики

Реалистичные симуляции инцидентов

Работа с SIEM как в реальном SOC

Blue Team Labs Online (Security Blue Team): Более сложные сценарии

SANS DFIR SIFT Workstation: Установите и освойте набор инструментов

2. Создание домашней лаборатории

Минимум:

1. Виртуальная машина Windows 10 (жертва)

2. Виртуальная машина Kali Linux (атакующий + инструменты анализа)

3. Виртуальная машина с REMnux (форензика)

4. SIEM/лог-сервер (Elastic Stack/Wazuh)

Практические сценарии:

Сымитировать атаку (например, с помощью Atomic Red Team) Собрать артефакты (дампа памяти, диска, логи)

Провести расследование Написать отчет

3. Инструменты - обязательный набор (будет фото ниже)

Этап 3: Углубление и сертификации (4-6 месяцев)

Цель: Систематизировать знания и получить подтверждающие документы.

1. Сертификации - оптимальный путь

1. CompTIA Security+ (база) → CompTIA CySA+ (аналитика) → CompTIA Pentest+ (понимание атак)

2. GIAC Certified Incident Handler (GCIH) - золотой стандарт, но дорогой

3. EC-Council Certified Incident Handler (ECIH) - более доступный вариант

4. Blue Team Level 1 (BTL1) - практический экзамен

2. Углубленные темы

Threat Hunting: Proactive поиск угроз

Анализ больших данных: Основы ElasticSearch/KQL, Splunk SPL

Автоматизация: Python/Go для автоматизации сбора артефактов Клауд-форензика: Основы расследований в AWS/Azure

Этап 4: Подготовка к работе (постоянно)

Цель: Найти первую позицию Junior IR Analyst.

1. Портфолио и проекты

GitHub:

Скрипты для автоматизации (парсинг логов, сбор артефактов)

Конфигурации инструментов

Docker-образы с настройками лаборатории

Блог/Write-ups:

Подробные разборы инцидентов из LetsDefend

Анализ малвари с VirusTotal/Hybrid-Analysis

Обзоры инструментов и методик

2. Ключевые компетенции для резюме

Технические:

Расследование инцидентов по методологии NIST/SANS Форензический анализ (диск, память, сеть)

Базовый малаварный анализ

Работа с системами мониторинга (SIEM)

Знание MITRE ATT&CK

Софт-скиллы:

Внимание к деталям

Умение работать под давлением

Техническое письмо (отчеты)

Коммуникация с нетехническими специалистами

3. Собеседование - к чему готовиться

Технические вопросы:

"Опишите процесс расследования компрометации рабочей станции" "Как определить, что система заражена малварью?"

"Что такое Living off the Land атаки? Приведите примеры"

"Как вы будете расследовать подозрительную активность в сети?"

Практические задания:

Анализ PCAP-файла на наличие C2-трафика

Исследование образа диска на предмет persistence-механизмов Разбор логов на предмет bruteforce-атаки

Также в фотографии добавлю план обучение на первый год. Ну а сейчас дам то, где же вам брать те самые необходимые данные:

Бесплатные курсы:

SANS DFIR YouTube Channel - вебинары от экспертов 13Cubed YouTube Channel - отличные tutorials по форензике

Cybrary - курсы по IR

DFIR Diva - ресурсы от Kristin Gudbrandsen

Книги:

1. "The Practice of Network Security Monitoring" by Richard Bejtlich

2. "Windows Forensic Analysis" by Harlan Carvey

3. "The Art of Memory Forensics" by Michael Hale Ligh

4. "Incident Response & Computer Forensics" by Jason Luttgens

Сообщества:

DFIR Discord - общение с практиками r/computerforensics на Reddit

Ну и конечно же советы:

1. Практика > Теория - 70% времени уделяйте hands-on

2. Документируйте всё - ведите заметки в формате, который поймет коллега

3. Специализируйтесь - после освоения основ выберите нишу (облачная форензика, мобильные устройства и т.д.)

4. Сети - посещайте митапы (например, OWASP), общайтесь в профессиональных чатах

Всем безопасникам удачи, дальше расскажу о Threat Hunting